[ Everbot @ 21.02.2019. 20:39 ] @

|

| Video sam to na nekim sajtovima pa me zanima čemu to? Evo na primer ES ima to čudno slovo s u adresi, sva sreća pa radi i kada se to slovo viška izbriše. Znam da ima neke veze sa bezbednošću, valjda hakeri smatraju da je baksuz kucanje slova s iza http. Trebalo bi da je dovoljno da imate verziju sajta sa https da bi oterali hakere, a http ostavite za normalne korisnike da se ne zbune. Eto, tako ja vidim sigurnost na Internetu, a vi mi kažite ako grešim. |

[ Predrag Supurovic @ 21.02.2019. 21:57 ] @

Nomralni koriste HiTnem Ti Pišu

A nenormalni uključe i Supak.

[ Everbot @ 21.02.2019. 22:15 ] @

Jesi li ti noMralan o kakvim pišama ti pišeš? Možda moj post zvuči nenomralno, ali ako se malo udubite otkrićete sasvim nomralno pitanje: Alo, elitni bezbednjaci, čemu https ako je ceo sajt dostupan preko http? Besmisleno je, bar isključite https da se ne brukate. Ako je sajt samo http, to može da znači: nije nas briga za to. Ovako može se tumačiti samo kao: hoćemo, ali nemamo pojma.

[ bojan_bozovic @ 22.02.2019. 01:36 ] @

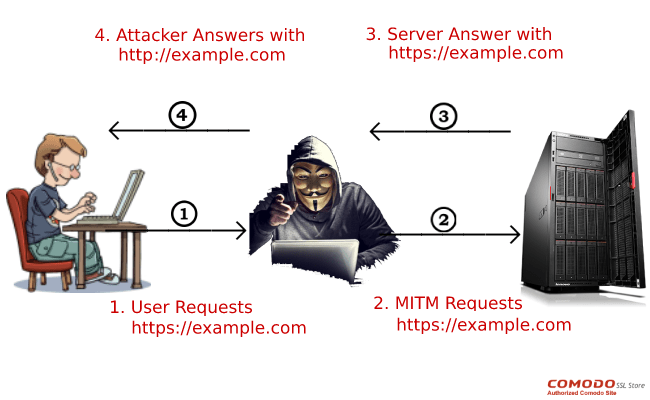

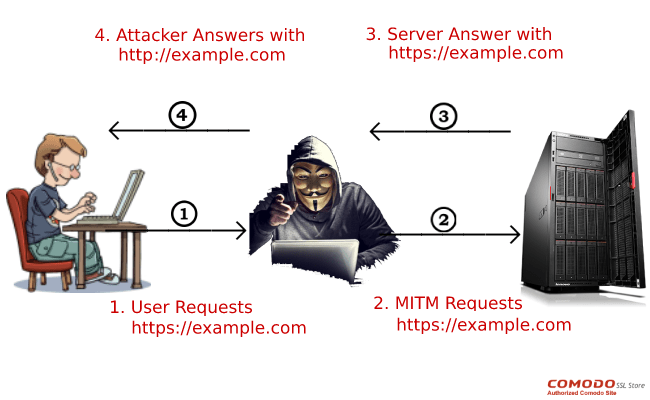

Everbot, ala si udrobio. Koristi se https da se izbegne kompromitovanje lozinke analizom saobracaja (network sniffer). Bez njega u paketu nalazile bi se i username i password kao plaintext, ali ovako je paket enkriptovan i to se ne vidi. Da li je sajt dostupan preko http nije vazno dok se logujes preko https, https je tu da tvoja veza sa serverom ne moze biti kompromitovana mitm napadom.

[ Everbot @ 22.02.2019. 02:14 ] @

A šta ako se nalaziš u mreži koja ide preko (npr. mitm) proksija, ukucaš https://elitemadzone.org i dobiješ http verziju, jer je proksi preusmerio tvoj brauzer i ujedno beleži kompletan tvoj saobraćaj. Ko je korisniku kriv, trebalo je da primeti obaveštenje u gornjem levom uglu... A šta ako stoji sve kako treba, tu je i katančić i https, i adresa je ispravna https://www.eliternadzone.org... ček, jel mad ili rnad. Slova rn kada su spojena liče jedno na drugo, pa ko je korisniku kriv, trebalo je da obrati pažnju. A šta ako postoji način da mitm ukrade kolačiće nakon logovanja kroz sigurnu vezu? Možda nisi znao, ali i samo redirektovanje sa http na https nosi određene rizike i neophodno je koristiti sigurne kolačiće ( secure cookies). Tako da... kao što sam rekao, ovako se samo brukate. [ bojan_bozovic @ 22.02.2019. 02:21 ] @

Citat: Ko je korisniku kriv, trebalo je da primeti obaveštenje u gornjem levom uglu...

Na zalost tako je. Ukoliko nekome tehnologija nije poznata nece ni imati predstavu na koji sve nacin moze da se dodje do njegovih podataka. [ Everbot @ 22.02.2019. 02:28 ] @

A šta ćemo sa otimanjem sesije? Ti očigledno nemaš predstavu o tome, iako si se javio da pojasniš stvari i delimično si upućen u problem. Vlasnik sajta takođe nema predstavu. Deo sajta se zove elitesecurity. Pitanje je da li bi onda običan korisnik trebalo da sve to zna?

[ bojan_bozovic @ 22.02.2019. 02:46 ] @

Itekako imam predstavu o tome. Ali cookie ide u header koji je neenkriptovan, ukljucujuci i podatke poput polazne ip, ciljne ip, i vremena kad je zahtev upucen.

Mislim da to ne resava ni hsts.

[ bojan_bozovic @ 22.02.2019. 03:12 ] @

Konkretno, koliko vidim, hsts ne resava problem pracenja, deep packet inspection itd. Nisam ekspert za mreze samo znam neke stvari.

Recimo i da imas hsts onaj ko kontrolise ruter preko headera i/ili deep packet inspection blokira https sajt. Korisnik koristi http sajt i izlozen je napadu.

[ Everbot @ 22.02.2019. 03:17 ] @

Citat: Ali cookie ide u header koji je neenkriptovan

Nije tačno! HTTP hederi uključujući i kukije su naravno enkriptovani. Napadač može da sazna samo adresu virtuelnog hosta koja se šalje kao plain tekst prilikom uspostavljanja konekcije (pročitaj o Server Name Indication).

Citat: Korisnik koristi http sajt i izlozen je napadu.

Pa u tome i jeste stvar! Http sajt ne sme da bude dostupan. Potrebne je implementirati hsts i redirektovati sve http zahteve na https. Pored toga postojanje dve verzije sajta (http i https) može da bude loše za SEO. [ bojan_bozovic @ 22.02.2019. 03:25 ] @

E onda da postujes u "Predlozi i pitanja" da se implementira hsts.

[ Everbot @ 22.02.2019. 03:33 ] @

Izgleda da me je neko već preduhitrio. Poslednji post u "Predlozima i pitanjima" je: EliteSecurity, zar naziv nije malo ironican ? Pa jeste malo ironičan. Mislim da to tamo u predlozima i pitanjima gotovo niko i ne čita. [ bojan_bozovic @ 22.02.2019. 03:35 ] @

Cita administrator, Gojko. To mislim da je bitno.

[ jablan @ 22.02.2019. 08:08 ] @

Čita čita

[ Branimir Maksimovic @ 22.02.2019. 08:37 ] @

Citat: Everbot:

A šta ako se nalaziš u mreži koja ide preko (npr. mitm) proksija, ukucaš https://elitemadzone.org i dobiješ http verziju, jer je proksi preusmerio tvoj brauzer i ujedno beleži kompletan tvoj saobraćaj. Ko je korisniku kriv, trebalo je da primeti obaveštenje u gornjem levom uglu... A šta ako stoji sve kako treba, tu je i katančić i https, i adresa je ispravna https://www.eliternadzone.org... ček, jel mad ili rnad. Slova rn kada su spojena liče jedno na drugo, pa ko je korisniku kriv, trebalo je da obrati pažnju. A šta ako postoji način da mitm ukrade kolačiće nakon logovanja kroz sigurnu vezu? Možda nisi znao, ali i samo redirektovanje sa http na https nosi određene rizike i neophodno je koristiti sigurne kolačiće ( secure cookies). Tako da... kao što sam rekao, ovako se samo brukate.

Jedino transparetni proxy moze da radi sa https. To sto ti navodis nece ici tako.

edit:

inace da , proxy moze da pokusa da konektuje na 80 umesto na 443, ali nisam bas siguran da ce browser to prihvatiti sa obzirom da uspostavlja ssl konekciju.

[Ovu poruku je menjao Branimir Maksimovic dana 22.02.2019. u 09:49 GMT+1][ Whitewater @ 22.02.2019. 08:42 ] @

odlicna tema

[ Everbot @ 22.02.2019. 11:23 ] @

Citat: Primarily, there are three ways through which SSL stripping attacks can be executed. They are:

Using Proxy Server

ARP Spoofing

Using Hotspot

How to protect my website against SSL Strip attacks?

SSL or HTTPS is an idea, a wonderful idea indeed. Just like any other idea out there, there are loopholes in it. And such loopholes must be addressed. Here are the three things you can do to make your HTTPS website even more secure:

Enable HTTPS on pages of your website

Implement HSTS policy – A Strict policy under which browser won’t open a page unless the site has HTTPS.

[ ineve74 @ 22.02.2019. 11:27 ] @

[ Branimir Maksimovic @ 22.02.2019. 11:28 ] @

Nece to ici.... kazem https ne dozvoljava netransparentan proxy....

[ dusanboss @ 24.02.2019. 01:46 ] @

Zanimljivo kako niko nije našao za shodno da objasni šta je šta i u čemu je razlika. Ali su mnogo našli vremena da tupe k, da se svadjaju i da se prave pametnima... ko i uvek.

Mislim meni ne treba objašnjenje, ali možda neko kad udje na ovu temu želi da ga čuje umesto naših prpucavanja. Ovde ne vidim ni jedno objašnjenje sem nekih linkova. Mislim ako je neko hteo link koristio bi google, a ne forum. Al ajde.

Eto i ja sad radim isto. :)

[ alimamnekolikokuća @ 24.02.2019. 04:00 ] @

Evo ja ću pokušati ukratko da objasnim kao i obično na kladioničarski način:

Dakle, http je kao kad neko skine gaće i tumara okolo

a https je kad mu google (ili neka druga sekjuritatea) skida gaće "in hide" ali obavezno "secure".

[ Branimir Maksimovic @ 24.02.2019. 07:21 ] @

http je dobro poznati tekstualni protokol a https je http preko ssl. http://info.ssl.com/article.aspx?id=10241[ alimamnekolikokuća @ 24.02.2019. 11:17 ] @

Jeeep, http je niz pravila koja odredjuju način razmene podataka u računarskim mrežama.

https je takodje niz pravila koja odredjuju način razmene podataka u računarskim mrežama ali uključuje i dodatna pravila koja obezbedjuju povećanu sigurnost razmenjenih podataka (u smislu diskretnosti).

Dodatna pravila (zvana sloj sigurnih priključaka) kriptuju razmenjene podatke izmedju dve strane i umanjuju mogućnost neovlašćenog uvida u razmenjene podatke. Odtle epitet "sigurni".

Ideja (pravila) u suštini dobra i korisna može biti kompromitovana na više načina, naravno najpre novca radi.

Mnogi dežuraju da bi provalili pravila sloja sigurnih priključaka:

- prvo lokalni (i bilo koji drugi) proksi i internet provajder

- državne tajne službe

- špijun svih špijuna: google

- svi oni koji umesto bitkoina pokušavaju da zarade na neopreznosti klijenata na mreži.

Pored nabrojanih ne treba zaboraviti da su proizvodjači brauzera na platnom spisku mnogih špijuna (googla pre svega) i da nikad niste sigurni koje podatke vaš brauzer otkucava svojim sponzorima.

Dok vi otkrijete jedan kanal kojim vaši podaci cure googlu proizvodjači brauzera (za google džeparac) otvore još par novih kanala koja je sve teže kontrolisati.

Da sad ne zakeramo na ekstenzijama koje na primer firefox mozzila instalira bez saglasnosti klijenta:

- google update

- Application Update Service Helper

- Multi-process staged rollout

- Pocket

- Web Compat

Pa Service Workers itd.

Naravno nisu sve te "zakrpe" vezane za SSL samo kažem da ste kompromitovani.

I onda jednog dana kad se bezbrižno naspavate na ekranu vas sačeka stravičan prizor od koga će vam zastati dah:

Citat: Browsers leak installed extensions to sites [ Branimir Maksimovic @ 24.02.2019. 11:25 ] @

"Jeeep, http je niz pravila koja odredjuju način razmene podataka u računarskim mrežama."

H(yper)T(ext)T(ransfer)P(rotocol)... imas i ssl i to je protokol, imas i TCP i to je protokol i sve je to niz pravila za nacin razmene podataka na racunarskim mrezama...

[ Everbot @ 24.02.2019. 11:33 ] @

@Dusanboss

Pitanje iz naslova je retoričko. Nisam ni očekivao da neko odgovori čemu služi https. Namera mi je bila da raspravljamo zašto ES pored HTTPS dozvoljava i HTTP i zašto je to loše. Da je loše u to sam siguran. Nisam siguran u kojoj meri, ali s obzirom na preporuke da se ne radi čak ni redirekcija bez sigurnih kolačića i http only flegova, mislim da je prilično loše. Mali test, ako ostavim http link do ove stranice da li prelazim na http? Jel korisnik treba da vodi računa i za svaki link da li počinje sa https?

[Ovu poruku je menjao Everbot dana 24.02.2019. u 12:46 GMT+1][ bojan_bozovic @ 24.02.2019. 12:10 ] @

@Everbot

Hahaha, internet forumi i bezbednost, da li [es] kao i drugi neki forumi i dalje salje username i password kao plaintext u emailu?

[ Everbot @ 24.02.2019. 12:16 ] @

Ovaj nalog sam otvorio baš davno, ima skoro dva meseca. Tada je password bio u plaintekstu. Pa jeste smešno pošto glavni deo foruma ima security u nazivu. U pravu je python_freak što je predložio promenu imena. Inače, smatram da ovo nije najveći problem. Najveći problem je naravno ćirilica.

[ Branimir Maksimovic @ 24.02.2019. 12:18 ] @

Citat: Everbot:

@Dusanboss

Pitanje iz naslova je retoričko. Nisam ni očekivao da neko odgovori čemu služi https. Namera mi je bila da raspravljamo zašto ES pored HTTPS dozvoljava i HTTP i zašto je to loše. Da je loše u to sam siguran. Nisam siguran u kojoj meri, ali s obzirom na preporuke da se ne radi čak ni redirekcija bez sigurnih kolačića i http only flegova, mislim da je prilično loše. Mali test, ako ostavim http link do ove stranice da li prelazim na http? Jel korisnik treba da vodi računa i za svaki link da li počinje sa https?

[Ovu poruku je menjao Everbot dana 24.02.2019. u 12:46 GMT+1]

Nema nikakve potrebe za https. To jedino treba za placanja preko interneta. https zapravo potpomaze plasiranju nezeljenih reklama....

[ Branimir Maksimovic @ 24.02.2019. 12:19 ] @

Citat: Everbot:

Ovaj nalog sam otvorio baš davno, ima skoro dva meseca. Tada je password bio u plaintekstu. Pa jeste smešno pošto glavni deo foruma ima security u nazivu. U pravu je python_freak što je predložio promenu imena. Inače, smatram da ovo nije najveći problem. Najveći problem je naravno ćirilica.

O ovome se skoro diskutovalo, https://www.elitesecurity.org/...y-zar-naziv-nije-malo-ironican[ Everbot @ 24.02.2019. 12:22 ] @

Već sam napisao, ako nema https onda znači nije nas briga, odnosno nije ni potrebno. Ako ima, ali ne radi kako treba, šta to znači? Ja tumačim samo na jedan način: hteli smo, ali ne znamo.

Kako https potpomaže plasiranju neželjenih reklama?

Citat: To jedino treba za placanja preko interneta

Nije tačno! Potrebno je za bilo koje podatke za koje korisnik smatra da su poverljivi, a vrlo je verovatno da utiče i na rangiranje sajtova kod pretraživača.

Citat: O ovome se skoro diskutovalo

Znam, pročitao sam kada me je Bojan uputio na predloge i pitanja. [ Branimir Maksimovic @ 24.02.2019. 12:24 ] @

"Kako https potpomaže plasiranju neželjenih reklama?"

Tako sto ne mozes da opalis filter preko proxyija.

[ Everbot @ 24.02.2019. 12:35 ] @

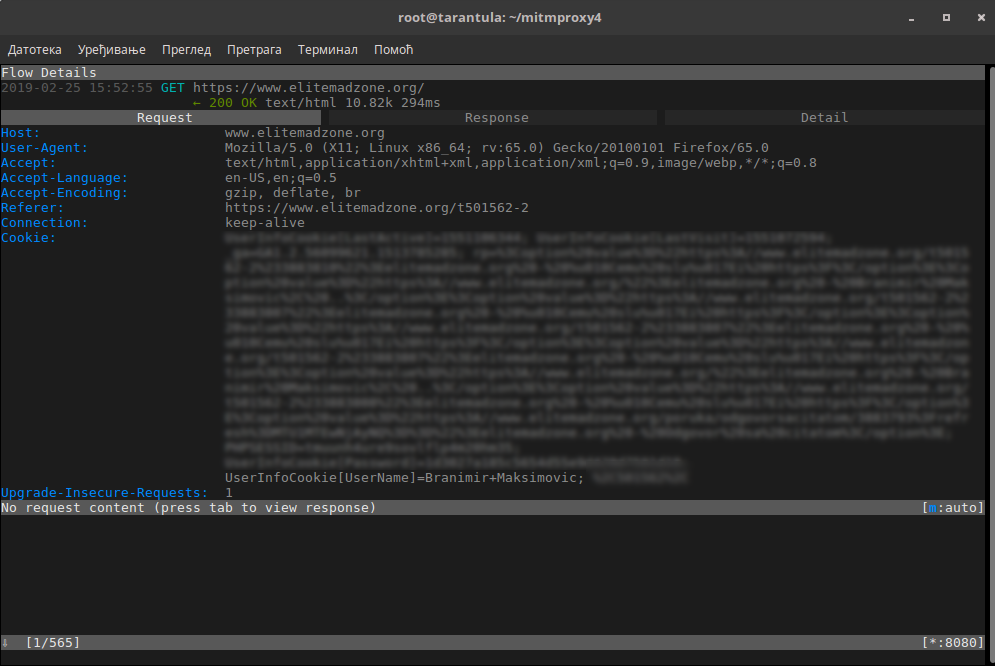

Ok to je u redu, mada mislim da je moguće zaobići i to. U stvari siguran sam da je moguće zaobići, samo pitanje je koliko je praktično. Ako dodaš proxy kao CA, proxy bi mogao da generiše sertifikate i prevari klijenta tako da kljent misli da komunicira direktno sa serverom. Naravno ovo može da se uradi samo ako imaš pristup klijentskom računaru. Isprobao sam ovo sa mitmproxy.

[ Branimir Maksimovic @ 24.02.2019. 12:58 ] @

Znas kako tesko ces tu moci bilo sta da uradis a da klijent ne primeti zbog same prirode ssl-a. U svakom slucaju kad bi ovo moglo da se izvede a da klijent ne primeti to onda ne bi bio ssl ;p

[ alimamnekolikokuća @ 24.02.2019. 13:21 ] @

Citat: Branimir Maksimovic

Tako sto ne mozes da opalis filter preko proxyija.

Na šta tačno misliš?

AdGuard može da blokira i preko https:

Citat: AdGuard blocks all ads including video ads, interstitial ads and floating ads, pop-ups, banners, advertisements, and text ads. Element blocking feature allows blocking of ANY unwanted element on the page. [ alimamnekolikokuća @ 24.02.2019. 13:24 ] @

Citat: Everbot

Ako dodaš proxy kao CA, proxy bi mogao da generiše sertifikate i prevari klijenta tako da kljent misli da komunicira direktno sa serverom.

Paaa, AdGuard generiše sertifikate i klijent komunicira sa serverom preko AdGuard-a. Klijent je ubedjen da je direktoj vezi sa serverom.

Ali AdGuard je dobričina :) [ Branimir Maksimovic @ 24.02.2019. 13:26 ] @

Moze iz browsera, da, ali nije to meni posao. Recimo Chrome sada izgleda otezava posao blokiranju reklama.

Citat:

In a new public document called Manifest V3, Google has announced it will change how extensions work in Chrome and the big casualty is it will break ad blockers - arguably the most popular extension any web browser has.

[ Everbot @ 24.02.2019. 13:34 ] @

^^^^Problem je kako da klijent ne primeti kada instaliraš CA sertifikat na njegov sistem. Ako nije kod kuće dok ti čačkaš njegov računar verovatno neće ništa da primeti. Nakon istalacije CA sertifikata sve izgleda normalno osim podataka o sertifikatu koje možeš da pročitaš kada klikneš na katančić sa leve strane adrese. Pođi od sebe, da li proveravaš podatke sertifikata? To verovatno rade samo ljudi koji pate od nekog oblika paranoje. I nije tačno da to ne bi bio ssl. Bio bi, komunikacija bi bila kriptovana, samo što bi komunicirao sa "čovekom u sredini", odnosno proksijem.

Uglavnom, ako ovo radiš sam da bi filtrirao reklame, onda svakako znaš o čemu se radi.

[ Branimir Maksimovic @ 24.02.2019. 13:36 ] @

Pazi. Cemu sluzi privatni kljuc?

[ Everbot @ 24.02.2019. 15:18 ] @

Ne razumem kontekst pitanja. Služi za dešifrovanje poruka koje su šifrovane javnim ključem i za šifrovanje poruka koje mogu da se dešifuju javnim ključem. Ako neko hoće možemo da uradimo i praktičnu demonstraciju ovde.

Generišem tajni ključ sa:

Code:

openssl genrsa -out key.pem 1024

Na osnovu tajnog ključa generišem javni:

Code:

openssl rsa -in key.pem -pubout > pub.pem

Ovo je sadržaj javnog ključa:

Code:

-----BEGIN PUBLIC KEY-----

MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDgbY5CGYR05ctspNaKjgn4Hao0

nLCExw8pFJMAhD4lFQ0cPwO5e05eupds0SbSVCkXWFEimwgiqJeIQzKmg6Cyg19V

cx5iAYjOYLgn9Q9aIfLfZYgKwpTXhsDNXvQbFyltCS2qHuvD+4Uk2NBxXWwe+YoL

+Nwyl5rrn1K2nbwAAwIDAQAB

-----END PUBLIC KEY-----

Sada bilo ko može da uzme moj javni ključ, šifruje poruku i zalepi je na primer ovde. Samo ja ću moći da je dešifrujem jer imam privatni ključ.

Postupak šifrovanja bi išao od prilike ovako:

Nekim tekst editorom kreiram tekstualni fajl koji sadrži poruku

Code:

vi poruka.txt

Šifrujem poruku javnim ključem (prethodno sam zalepio sadržaj javnog ključa u fajl pub.pem)

Code:

openssl rsautl -encrypt -inkey pub.pem -pubin -in poruka.txt -out poruka.enc

Dobio sam fajl poruka.enc koji sadrži šifrovanu poruku. Šifrovana poruka je u binarnom formatu. Da bih je zalepio ovde mogu da uradim base64 encoding:

Code:

cat poruka.enc | base64 > poruka.b64.enc.txt

Ostalo je samo da sadržaj fajla poruka.b64.enc.txt pošaljem putem nesigurnog kanla, odnosno zalepim ovde.

Ako neko upotrebi moj javni ključ i objavi ovde šifrovanu poruku napisaću i uputstvo za dešifrovanje.

[ Branimir Maksimovic @ 24.02.2019. 15:22 ] @

E kako to lepo znas, kako mislis da ce browser da komunicira preko kriptovane konekcije a da ne primeti da ide preko proxy-ja? Tj kako mislis da ce proxy sa javnim kljucem od sajta da kriptuje kad nema privatni kljuc?

[ Everbot @ 24.02.2019. 15:38 ] @

Pošto sam ja tebi odgovorio šta je privatni ključ, odgovori ti meni šta je Certificate Authority i čemu služi. Naravno da browser neće ništa da primeti jer je prethodno podešeno da je proksi CA. Znači da je proxy neko kome browser veruje. Pogledaj stranicu chrome://settings/certificates tu ćeš naći listu predefinisanih CA i opciju za dodavanje novih.

[ Branimir Maksimovic @ 24.02.2019. 16:12 ] @

Znas kako, ako uspes browser da ubedis da je javni kljuc onaj od sajta moci ce ;)

Samo mislim da ce to malo teze ici...

[ Everbot @ 24.02.2019. 16:19 ] @

Ma ja ne mogu tebe da ubedim, browser nije nikakav problem :) Da li si spreman da se opkladimo?

[ Branimir Maksimovic @ 24.02.2019. 16:27 ] @

Ajde stavi neki proxy pa prevari moj browser... mislim nije problem zar ne?

[ Everbot @ 24.02.2019. 16:30 ] @

Ako mi daš pristup svom računaru onda nije problem. Naglasio sam da je potrebno instalirati sertifikat, a takođe je potrebno podesiti browser da ide preko proksija.

[ bojan_bozovic @ 24.02.2019. 17:10 ] @

Od tog mitm napada prakticniji je keylogger.

[ Everbot @ 24.02.2019. 17:22 ] @

Zavisi šta želiš da postigneš. Sa proksijem možeš da menjaš stranice u letu. Možeš da filtriraš i analiziraš kompletan saobraćaj, izvlačiš podatke samo sa određenih sajtova ili stranica, pišeš svoje skripte koje izvlače podatke... Iako može da se koristi za krađu podataka, https proxy je alat koji ima i brojne druge korisne i/ili legalne primene. Naravno mitm napad može da bude mnogo sofisticiraniji od instaliranja sertifikata i podešavanja brauzera.

[ Ivan Dimkovic @ 24.02.2019. 23:00 ] @

Citat: Everbot:

Ako mi daš pristup svom računaru onda nije problem. Naglasio sam da je potrebno instalirati sertifikat, a takođe je potrebno podesiti browser da ide preko proksija.

Ako imas pristup racunaru na nivou da mozes da instaliras sertifikate, daleko je lukrativnije da onda instaliras ceo baraz alata kao sto su keyloggeri i sl.

Naravno ovo iskljucuje legalnu upotrebu MITM-a za https, kao npr. u nekim poslovnim primenama gde je neophodno presretati sav saobracaj. [ Everbot @ 24.02.2019. 23:21 ] @

Priča o pristupu računaru je počela od filtriranja neželjenih reklama koje se serviraju preko https-a. Naveo sam način na koji to može da se uradi, tako da to nema nikakve veze sa kilogerima.

[ Branimir Maksimovic @ 25.02.2019. 02:26 ] @

Citat: Everbot:

Ako mi daš pristup svom računaru onda nije problem. Naglasio sam da je potrebno instalirati sertifikat, a takođe je potrebno podesiti browser da ide preko proksija.

Cek ajde daj sertifikat tog proxy-ja da probamo. Stavicu ga podesiti proxy pa da proverimo teoriju.

[ Everbot @ 25.02.2019. 11:34 ] @

Važi, ukoliko pristaješ na NDA :) Pokrenuo sam mitmproxy, samo ne želim da objavim javno IP adresu. Jel možemo da komuniciramo mejlom? Mejlom bih ti poslao i sertifikat.

P.S.

Mejl možeš da mi pošalješ na pp, a možeš i da kriptuješ mojim javnim ključem sa prethodne stranice i objaviš ovde. :)

[ Branimir Maksimovic @ 25.02.2019. 12:45 ] @

[email protected] mi je mail za sve i svasta pa pisi ;)

[ Everbot @ 25.02.2019. 13:12 ] @

Pošto smo razmenili poruke mejlom možemo da nastavimo ovde.

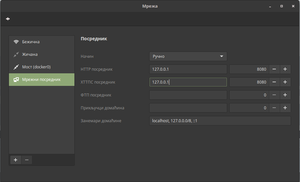

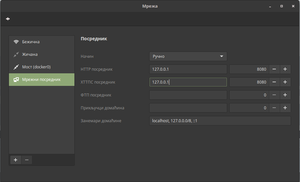

Pretpostavljam da ti nije potrebno uputstvo za podešavanje, ali da bi tema bila kompletna:

Potrebno je da podesiš proksi na nivou sistema. Umesto 127.0.0.1 upiši adresu proksi servera.

Nakon toga ideš na chrome://settings/certificates, zatim uvezi, i izabereš fajl mitmproxy-remote.crt. Restartuješ Hrom i nakon toga pokušaj da otvoriš neki https sajt. [ Branimir Maksimovic @ 25.02.2019. 13:20 ] @

Moze samo i u firefox-u, skoro svi programi za proxy podesavanja imaju mogucnost tipa manual i system settings.

[ Everbot @ 25.02.2019. 13:26 ] @

Čini mi se da si pomenuo da koristš Chrome, inače može i ručno podešavanje u FF. Sa FF je i jednostavnije. Mislim da Chrome nema ručno podešavanje proksija, ili samo ja ne znam gde se nalazi.

[ alimamnekolikokuća @ 25.02.2019. 14:39 ] @

Citat: Everbot

Mislim da Chrome nema ručno podešavanje proksija, ili samo ja ne znam gde se nalazi.

Biće da ne znaš gde se nalazi:

Menu ≡ (desno gore) --> Settings --> Show advanced settings --> Network --> Change proxy settings... button --> Lan Settings --> Proxy server

Treba malo skrolovati kroz Settings. [ Everbot @ 25.02.2019. 14:47 ] @

Otvoriće ti sistemska podešavanja na Windowsu. Na mom sistemu prikazuje poruku:

Citat:

Kada koristite Google Chrome u podržanom računarskom okruženju, koristiće se podešavanja proksija sistema. Međutim, ili sistem nije podržan ili je došlo do problema pri pokretanju konfiguracije sistema.

Ali i dalje možete da konfigurišete preko komandne linije. Pogledajte man google-chrome-stable za više informacija o obeležjima i promenljivama okruženja.

[ Branimir Maksimovic @ 25.02.2019. 14:47 ] @

Citat: Everbot:

Čini mi se da si pomenuo da koristš Chrome, inače može i ručno podešavanje u FF. Sa FF je i jednostavnije. Mislim da Chrome nema ručno podešavanje proksija, ili samo ja ne znam gde se nalazi.

Ok poverio sam se tvom sertifikatu. Sad jos da startujes proxy ;p

[ Everbot @ 25.02.2019. 14:52 ] @

Startovan i osluškuje

[ alimamnekolikokuća @ 25.02.2019. 14:52 ] @

Citat: Everbot

Kada koristite Google Chrome u podržanom računarskom okruženju, koristiće se podešavanja proksija sistema. Međutim, ili sistem nije podržan ili je došlo do problema pri pokretanju konfiguracije sistema.

Ali i dalje možete da konfigurišete preko komandne linije. Pogledajte man google-chrome-stable za više informacija o obeležjima i promenljivama okruženja.

To ili je prevodio neko bespismen ili je koristio google translate.

Daj mi izvorni tekst na engleskom.

[ Branimir Maksimovic @ 25.02.2019. 14:53 ] @

Citat: Everbot:

Startovan i osluškuje

Prevario si browser ;)

Samo jos da filtriras reklame bilo bi usper ;)

[ Everbot @ 25.02.2019. 14:53 ] @

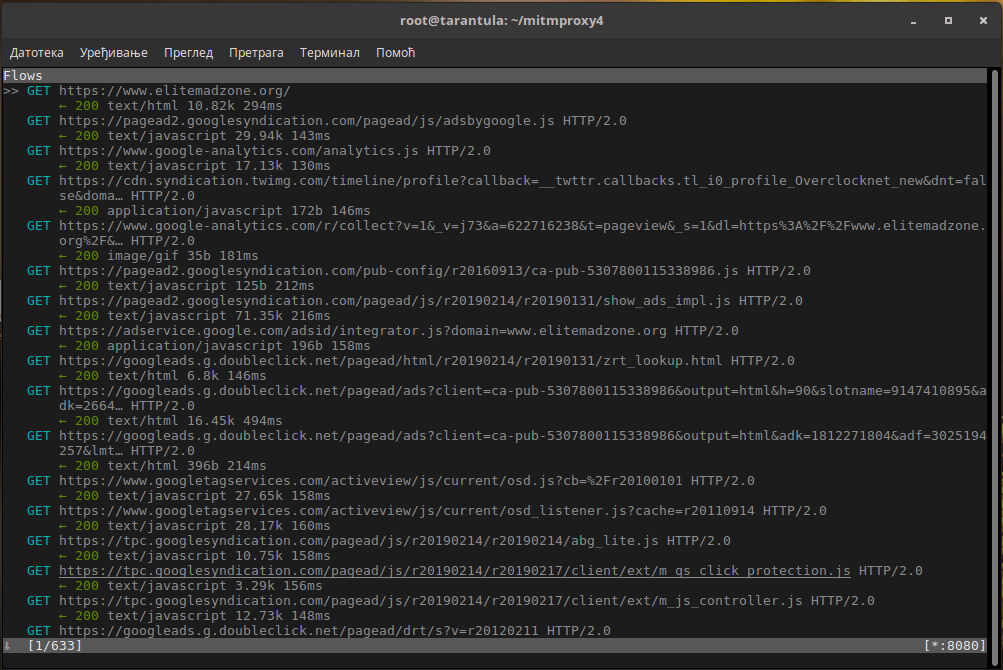

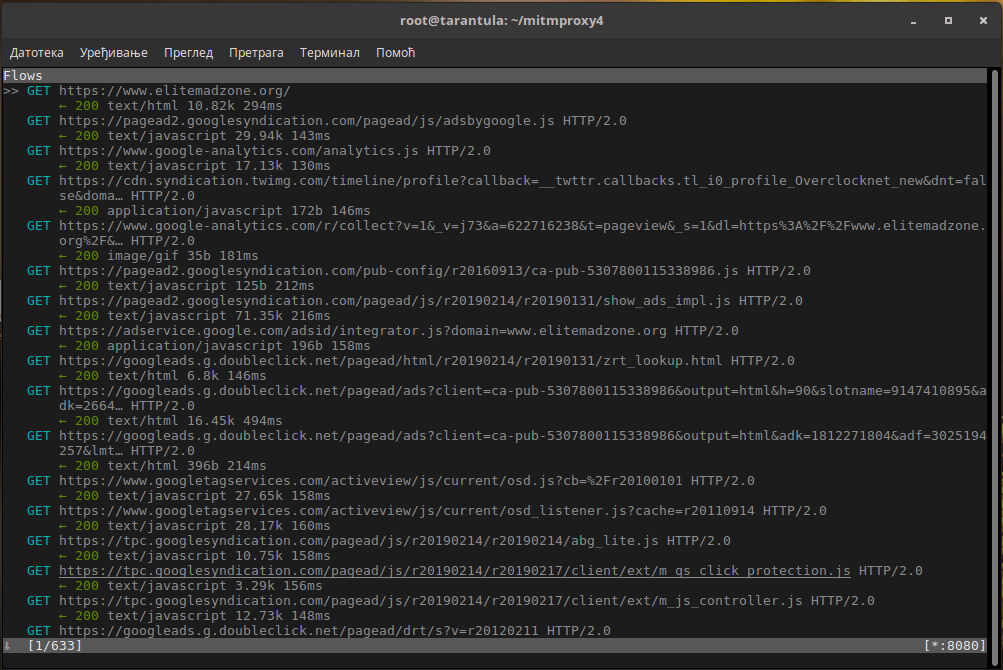

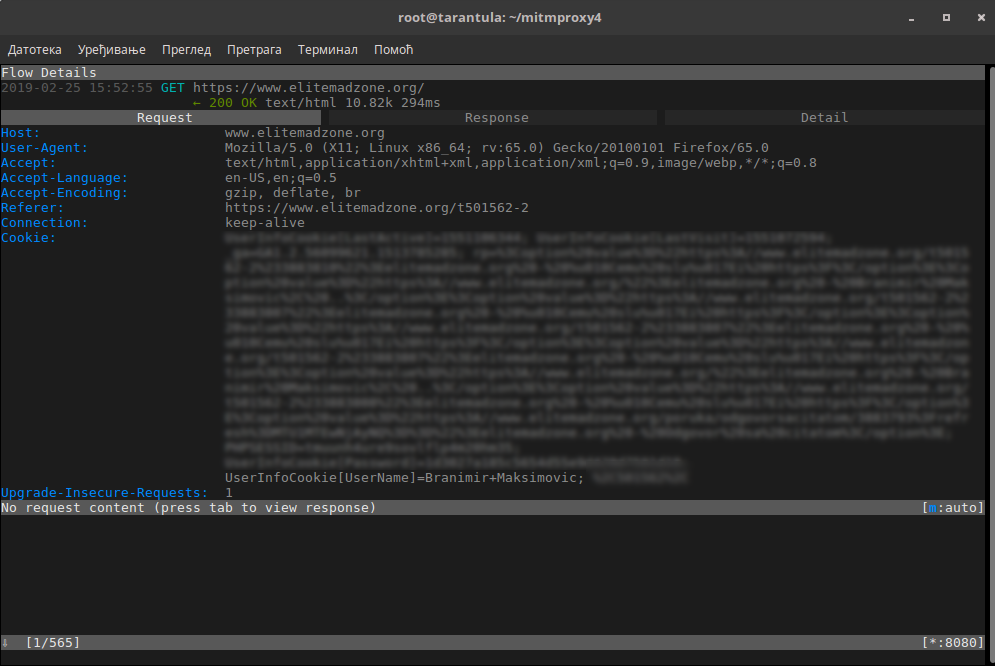

Ok, otvorio si elitemadzone :)

Mogu da se filtriraju reklame, samo za to bi morao da se piše Python kod.

[ alimamnekolikokuća @ 25.02.2019. 14:54 ] @

Citat: Branimir Maksimovic

Ok poverio sam se tvom sertifikatu. Sad jos da startujes proxy ;p

Ne bojiš se da će ti spržiti računaljku dok "in hide" rudari bitcoin?

[ Everbot @ 25.02.2019. 14:57 ] @

Rekao bih da koristiš Manjaro Linuks. Jesam li u pravu?

[ Branimir Maksimovic @ 25.02.2019. 14:59 ] @

Jesi.

[ alimamnekolikokuća @ 25.02.2019. 15:00 ] @

Ako proxy nije maliciozan reklame neće ukloniti.

Uklanjanje reklama uvek ide preko skriptova.

[ Branimir Maksimovic @ 25.02.2019. 15:03 ] @

Hey on samo moze da vidi sta saljem i skidam ;)

Zapravo sva komunikacija sada iz browsera ide preko njegovog proxy-ja. Znaci moze da izmeni web stranu ukloni reklame, sta god i to mi vrati ;)

[ alimamnekolikokuća @ 25.02.2019. 15:05 ] @

Naravno, šta si ti očekivao?

U stvari kad koristiš proxy ti ni ne znaš šta je originalni sadržaj sajta. Može da ti pošalje bilo šta.

[ Everbot @ 25.02.2019. 15:06 ] @

Citat: Znaci moze da izmeni web stranu ukloni reklame, sta god i to mi vrati ;)

Tako je. Mislim da većina korisnika ovo uopšte ne koristi u maliciozne svrhe.

Ovako to izgleda kod mene:

[Ovu poruku je menjao Everbot dana 25.02.2019. u 16:18 GMT+1]

[Ovu poruku je menjao Everbot dana 25.02.2019. u 16:18 GMT+1][ anon70939 @ 25.02.2019. 19:34 ] @

Je l' može klikom na neki malware ili šta već, na nekom sajtu... da se importuje odnosno podesi proxy u broseru? Recimo ljudi koji gledaju one online serije i čudesa, klikaju po čemu stignu...

[ Branimir Maksimovic @ 25.02.2019. 19:40 ] @

Moze, ali nema potrebe za proxyjem. Kad ti uleti trojanac moze da salje gde hoce, sta hoce. Moze i da podesi tako da ides preko proxy-ja iz nekog razloga, ali mislim da je tu najveci fazon da te prevari da prihvatis sertifikat.

[ Everbot @ 25.02.2019. 19:43 ] @

Ne, osim ako korisnik nije jedan od onih koji veruju da će dobiti milion dolara ako preuzmu i instaliraju program ili tako nešto slično.

P.S.

Branimir me je preduhitrio.

Kada korisnik instalira trojanca onda napadač verovatno može sam da instalira šta god želi, isto kao da sedi za računarom žrtve, ali mislim da nijedan brauzer ne nudi mogućnost podešavanja proksi servera klikom na link ili preko JavaSkripta. Brauzeri, web serveri i protokoli su uglavnom dobro osmišljeni i prilično sigurni. Problem je u neadekvatnoj primeni (ovaj sajt je primer).

[Ovu poruku je menjao Everbot dana 25.02.2019. u 20:54 GMT+1]

Copyright (C) 2001-2024 by www.elitesecurity.org. All rights reserved.

|